漏洞预警┃通达OA远程代码执行;深信服终端检测平台(EDR)远程命令执行漏洞

通达OA远程代码执行

漏洞信息

通达OA(Office Anywhere网络智能办公系统)是由北京通达信科科技有限公司自主研发的协同办公自动化软件,是与中国企业管理实践相结合形成的综合管理办公平台。通达OA为各行业不同规模的众多用户提供信息化管理能力,包括流程审批、行政办公、日常事务、数据统计分析、即时通讯、移动办公等,帮助广大用户降低沟通和管理成本,提升生产和决策效率。

该漏洞主要由通达OA V11.6的文件删除漏洞,结合通达OA < V11.7版本的后台文件上传漏洞造成。攻击者可通过文件删除漏洞将身份验证文件删除,从而进行未授权恶意文件上传,最终获取服务器系统权限。

影响版本

通达OA V11.6

漏洞分析

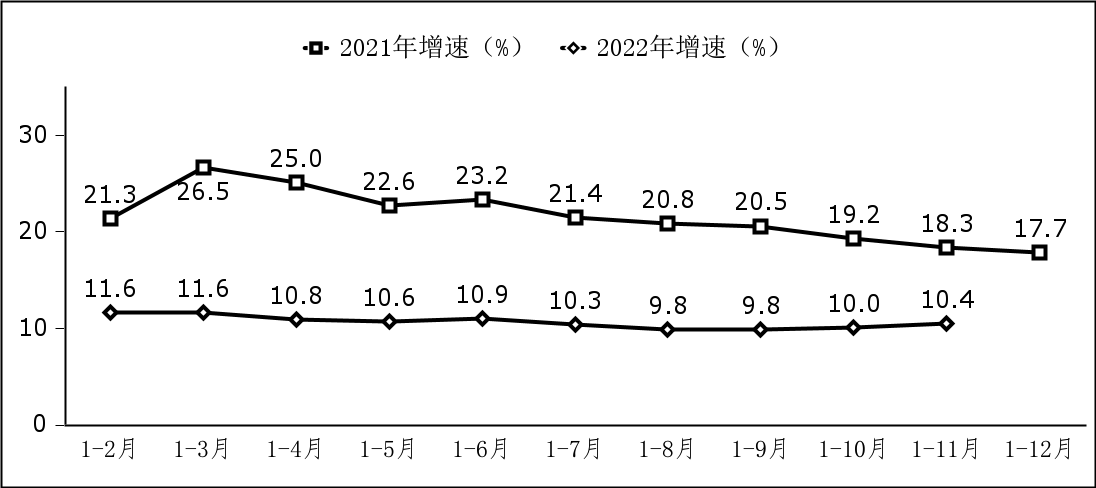

根据CVSS V3.1,该漏洞评分为10分。漏洞危险程度为紧急。

由图可见,攻击复杂度低,不需要额外的权限,不需要用户交互,就可以极大程度地影响信息系统的机密性、完整性和可用性。

此漏洞本身是任意文件删除的漏洞,而巧妙的是刚好可以删除登录校验的php文件,再结合之前通达OA曝出的需要身份验证的文件上传漏洞,从而导致新的不需要身份验证的远程命令执行。

网上曝出的exp有很多,基本思路都是先删除webroot/inc/auth.inc.php文件,然后检查/module/appbuilder/assets/print.php文件,使用file_exists函数判断文件是否存在,随后在exp中访问/general/data_center/utils/upload.php进行文件上传,进而控制整个服务器。

修复建议

以上漏洞已在官方的最新版本中修复,建议受影响的用户升级至最新版本进行防护。

官方下载链接:

https://www.tongda2000.com/download/p2019.php

临时修复建议

删除/module/appbuilder/assets/print.php文件。

深信服终端检测平台(EDR)远程命令执行漏洞

漏洞信息

深信服科技股份有限公司是一家专注于企业级安全、云计算及基础架构的产品和服务供应商,致力于承载各行业用户数字化转型的基石性工作,从而让用户的IT更简单、更安全、更有价值。目前,深信服在全球设有50余个分支机构,近10万家用户正在使用深信服的产品。

终端检测响应平台(EDR)是深信服公司提供的一套终端安全解决方案,EDR可通过云网端联动协同、威胁情报共享、多层级响应机制,帮助用户快速处置终端安全问题,构建轻量级、智能化、响应快的下一代终端安全系统。

深信服终端检测响应平台EDR存在远程命令执行漏洞,可在未授权的情况下向目标服务器发送恶意构造的请求包,从而获得目标服务器的权限,实现远程命令执行。

CVSS 3.1评分为10,如下图:

影响范围

深信服EDR 3.2.16、3.2.17、3.2.19版本

漏洞分析

访问远程目标文件:http://xx.xx.xx.xx/tool/log/c.php

远程命令执行:http://xx.xx.xx.xx/tool/log/c.php?strip_slashes=system&host=id

分析下此处代码。

echo “ Log Helper

$show_form($_REQUEST);

跟入show_form

/*

* 显示表单

* @param array $params 请求参数

* @return

*/

$show_form = function(KaTeX parse error: Expected 'EOF', got '&' at position 13: params) use(&̲strip_slashes, &KaTeX parse error: Expected '}', got 'EOF' at end of input: …put) { extract(params);

$host = isset($host)?$strip_slashes($host):“127.0.0.1”;

经常导致变量覆盖漏洞场景有:$$,extract()函数,parse_str()函数,import_request_variables()使用不当,开启了全局变量注册等。

此处使用的是extract()函数,是一处经典的php变量覆盖漏洞,而在tool目录下还有很多变量覆盖漏洞。

在调用extract()时使用EXTR_SKIP才能保证已有变量不会被覆盖。

extract($_GET,EXTR_SKIP);

修复建议

目前,深信服官方已发布更新版本和修复补丁,更新至3.2.21版本或升级补丁可修复该漏洞。

深信服已经通过在线升级功能完成漏洞补丁的在线升级修复,用户开启在线升级功能后即可升级至最新版本。

针对未开通在线升级功能的用户,深信服将通过客服热线主动指导用户升级,直至升级成功。同时,用户也可以通过自行下载3.2.21版本升级安装包:

https://bbs.sangfor.com.cn/plugin.php?id=service:download&action=view&fid=100000022878128#/100000035115623/all/undefined

然后打开EDR管理平台后台,在系统管理—升级管理—平台和终端升级中导入该下载升级安装包,导入后,管理平台和终端将自动升级至3.2.21版本。

如暂时无法升级,可临时对深信服EDR系统服务配置IP访问权限策略,将其可访问的IP范围控制在安全可控的区域内。

建议使用深信服EDR系统运营者及时自查,发现存在漏洞后,按照漏洞处置建议及时进行加固处置。

临时修复建议

若环境允许,建议使用白名单限制访问或将EDR管理平台部署在内网环境中,从而降低风险。

本周发生的事件均比较严重,都能导致RCE(Remote Command Execute),即远程命令执行,获取服务器权限。

这些漏洞因为影响大。利用方式简单,使很多企业在没来得及修改时就被黑客进行了攻击。所以作为企业的安全人员要尤为注意自己产品的漏洞预警,一旦出现预警,第一时间进行升级或者按照官方意见进行修复。

软件的安全问题很大一部分原因是由于不安全的设计而引入的。在设计阶段造成的安全缺陷在后期修复的成本和时间都相对较高。所以也建议软件提供商在设计软件时就加入安全,即安全应用从安全设计开始。也应在软件上线前做好安全检测,上线后做好应急响应等工作。这样不仅节省成本,还提高了企业信誉。

总的来说,本周的漏洞造成的结果都比较严重,建议有使用这些漏洞版本的服务尽快按修复建议修复漏洞。

- 用户评论