漏洞预警┃Struts2 在新版本之前有严重漏洞;思科安全设备和Firepower威胁防御路径遍历漏洞

Apache Struts安全团队承认Struts2 在2.5.22版本之前有严重漏洞

漏洞信息

2020年8月13日,Apache Struts安全团队为Struts 2发布了两个新的Struts安全公告,以解决潜在的远程执行代码漏洞和拒绝服务漏洞。并提供了公开的证明代码。以解决Apache Struts版本2中的两个漏洞。Apache Struts是用于创建Java Web应用程序的开源模型-视图-控制器(MVC)框架。

漏洞版本

Apache Struts 2.0.0至2.5.20版本

漏洞分析

CVE-2019-0230是强制性的双重Object-Graph(OGNL)评估漏洞, 该漏洞会在Struts尝试对标签属性内的用户输入进行评估时触发。攻击者可以通过将恶意OGNL表达式注入OGNL表达式内使用的属性来利用此漏洞。根据Apache的说法,利用此漏洞可能导致远程代码执行(RCE)。

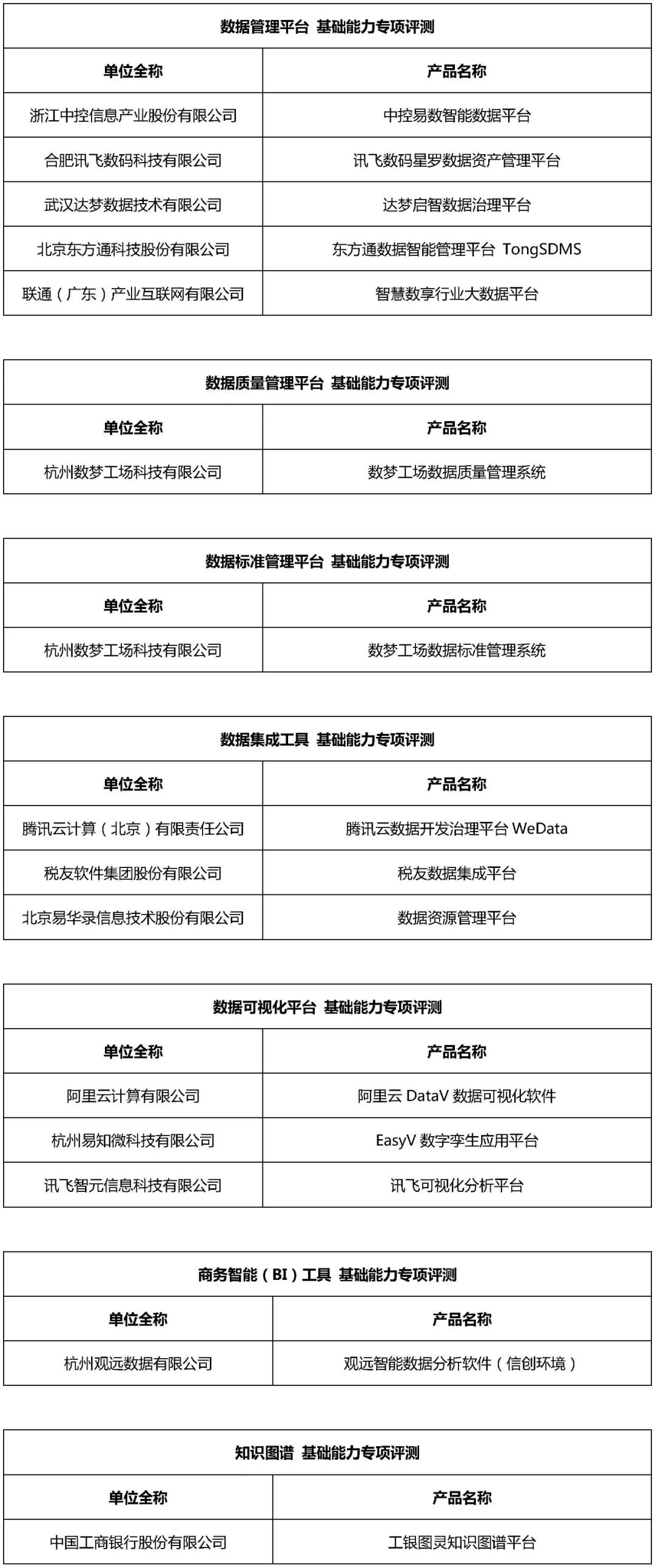

Apache的安全公告S2-059中提供了一个易受攻击的标记属性的示例:

在Struts 2中,Apache使得开发人员能够使用带有“某些标记属性”的强制双重评估。尽管Struts包含缓解措施来解决潜在的注入表达式,但Apache指出Struts版本“在2.5.22之前未打开攻击媒介”,他们说现在可以通过此更新解决。此漏洞是由苹果漏洞研究人员Matthias Kaiser向Apache报告的。

CVE-2019-0233是一个拒绝服务(DoS)漏洞,由文件上传期间访问权限覆盖导致。根据S2-060安全公告,攻击者可能能够在文件上传操作期间修改请求,以使上传的文件设置为只读访问。一旦文件被上传,对该文件的任何进一步的操作将失败。利用此缺陷还可能导致任何后续文件上传操作失败,这两种操作都可能导致拒绝受影响应用程序的服务状况。DoS漏洞是由Mitsui Bussan Secure Directions,Inc.的 Takeshi Terada发现并报告给Apache的。他还向Apache Struts团队提供了其他一些漏洞报告,包括S2-042和S2-021。

CVE-2020-3452:思科安全设备和Firepower威胁防御路径遍历漏洞

漏洞信息

近日思科发布了针对ASA系列设备使用的自适应安全设备(ASA)和Firepower威胁防御(FTD)软件中严重漏洞的公告,该软件可“保护各种规模的公司网络和数据中心”。并由一位安全研究人员发布了该漏洞的概念证明代码。该漏洞的发现独立归功于三位研究人员:Positive Technologies的Mikhail Klyuchnikov和RedForce的Abdulrahman Nour和Ahmed Aboul-Ela

影响版本

受影响的FTD软件版本6.3.0、6.4.0、6.5.0

CVE-2020-3452是Cisco ASA和FTD软件中的只读路径穿越漏洞。远程未经身份验证的攻击者可以通过将特制的HTTP请求发送到易受攻击的系统来利用此漏洞。成功利用该漏洞将使攻击者可以查看Web服务文件系统上文件中包含的敏感信息。

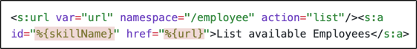

发现此漏洞的独立研究人员Ahmed Aboul-Ela发表了一系列 推文,其中包括针对此漏洞的两个概念验证(PoC)代码段。

第一个PoC以ASA转换表终结点为目标:

第二个PoC针对ASA oem定制端点:

在两个PoC中,Aboul-Ela都利用此漏洞来读取““ /+CSCOE+/portal_inc.lua”文件。

近期发生的安全事件有Apache Struts潜在的远程执行代码漏洞和思科安全设备和Firepower威胁防御路径遍历漏洞。

1

Apache Struts潜在的远程执行代码漏洞,Apache Struts 2是一个用于开发Java EE网络应用程序的开放源代码网页应用程序架构。它利用并延伸了Java Servlet API,鼓励开发者采用MVC架构。

该漏洞有三个限制条件:

Struts2标签的属性值可执行OGNL表达式

Struts2标签的属性值可被外部输入修改

Struts2标签的属性值未经安全验证

仅当以上三个条件都满足时,攻击者可以通过构造恶意的OGNL表达式,造成远程命令执行的影响。建议升级到Struts 2.5.22或更高版本。

2

关于思科安全设备和Firepower威胁防御路径遍历漏洞,攻击者只能在Web服务文件系统中查看文件。已为该通报的“ 漏洞产品”部分中概述的WebVPN和AnyConnect功能启用了Web服务文件系统;因此,此漏洞不适用于ASA和FTD系统文件或基础操作系统(OS)文件。攻击者可以查看的Web服务文件可能包含WebVPN配置,书签,Web Cookie,部分Web内容和HTTP URL之类的信息。

- 用户评论